Veille Active

La virtualisation

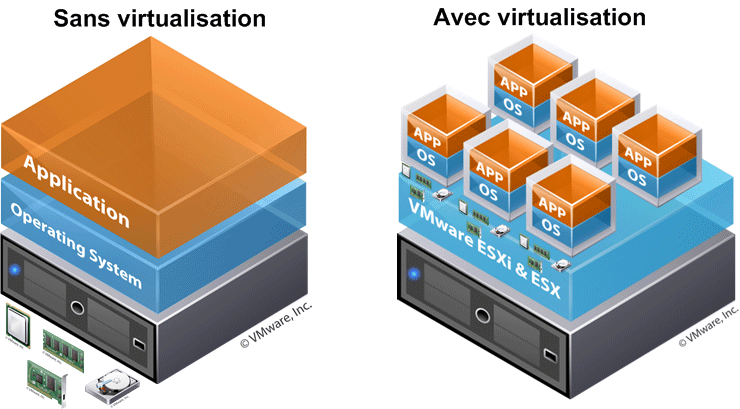

La virtualisation consiste à utiliser un ou plusieurs systèmes d’exploitation sur une seule et même machine physique. Ce procédé permet de mutualiser les systèmes d’exploitation (dans la limite des performances des machines physiques) au lieu de ne pouvoir installer qu’un seul par machine.

Pour la virtualisation on vient ajouter à la couche logicielle (système d’exploitation) une autre couche appelée Hyperviseur. Cette couche permet de répondre aux différentes contraintes provoquées par les différents constructeurs de périphériques informatiques de part les différences présentes avec les pilotes.

Un Hyperviseur va donc être déployé entre la couche matérielle et les différents conteneurs (également appelés machine virtuelle qui contient toutes les caractéristiques fonctionnelles d’un système d’exploitation) pour permettre une relation optimal entre les périphériques virtuels et les périphériques physiques.

Concrètement une fois l’hyperviseur installé sur le serveur physique, les machines virtuelles déployées sur ce serveur fonctionneront normalement et ce sans avoir besoin du pilote constructeur. Par exemple un changement de carte réseau sur ce serveur sera transparent pour les machines virtuelles.

De ce fait voici en document le principe de fonctionnement de l’architecture virtuelle une fois l’Hyperviseur mis en place :

- En premier lieu nous retrouvons l’architecture dite matérielle, qui regroupe les périphériques matériel présent dans un serveur tel que le processeur, la mémoire, les cartes réseaux et les disques durs.

- Puis vient la couche logicielle maintenant composée de l’Hyperviseur qui remplace le système d’exploitation de l’architecture classique

- Enfin la dernière couche qui regroupe les différents conteneurs avec les systèmes d’exploitation et les applications des machines virtuelles.

Avantages

- La réduction des coûts liés aux achats des serveurs. En effet la virtualisation permet pour un serveur physique d’avoir une multitude de serveurs virtuels et ce fonctionnant tous indépendamment des autres. Le seul partage étant les ressources physiques disponibles sur le serveur physique.

- L’économie d’énergie par l’intermédiaire de la réduction des matériels

- Cette mutualisation permet une utilisation optimale des ressources pour toutes les machines virtuelles grâce au procédé de répartition des charges

- La facilité d’administration (installation, déploiement et migration)

- Sécurisation d’un réseau, en effet si une machine virtuelle est attaquée alors le système d’exploitation hôte (serveur physique) sera invisible pour l’attaquant.

- Plan de reprise d’activité avec la possibilité de restaurer les machines virtuelles après une destruction de serveurs physique.

- La possibilité de dimensionnement de chaque machine virtuelle.

Inconvénients

- Lors d’un fort pic d’intensité la machine virtuelle ou le serveur virtualisé peut très vite manquer de ressource et par conséquent les performances en seront impactées.

- Cette une technologie qui demande beaucoup de savoir faire, de plus celle-ci est en pleine évolution il est d’autant plus difficile de tout savoir maîtriser

- Si une machine physique tombe en panne, c’est l’intégrité des machines virtuelles qui est affectée

- La virtualisation de base de données, celle-ci est un inconvénient car elle tout simplement pas conseillée, en effet la taille de celle-ci est en constante évolution et il est nécessaire d’utiliser toutes les ressources d’un serveur physique.

Solution présente sur le marché :

VMware ESXi

VMware ESXi est un hyperviseur de type 1, ou un « hyperviseur bare metal » selon le langage courant, qui peut être installé directement sur un serveur physique et qui peut être utilisé indépendamment du système d’exploitation.

Le logiciel vSphere est utilisé pour l’administration. ESXi est basé sur le VMkernel et renonce à un système d’exploitation de console en propre, ce qui permet à l’hyperviseur de nécessiter beaucoup moins d’espace disque que les autres options.

VMware a présenté ESXi pour la première fois en 2001 et son offre s’est étendue jusqu’à ce jour. ESXi signifie « Elastic Sky X integrated ».

Hyper-V

Hyper-V, également connu sous le nom de Windows Server Virtualisation, est un système de virtualisation basé sur un hyperviseur 64 bits de la version de Windows Server 2008.

Il permet à un serveur physique de devenir Hyperviseur et ainsi gérer et héberger des machines virtuelles communément appelées VM (virtual machines).

Proxmox

Proxmox Virtual Environment est une solution de gestion de virtualisation de serveur open source basée sur QEMU/KVM et LXC.

Vous pouvez gérer des machines virtuelles, des conteneurs, des clusters hautement disponibles, du stockage et des réseaux avec une interface Web intégrée et facile à utiliser ou via CLI.

Solution présente sur le marché :

Migration à chaud

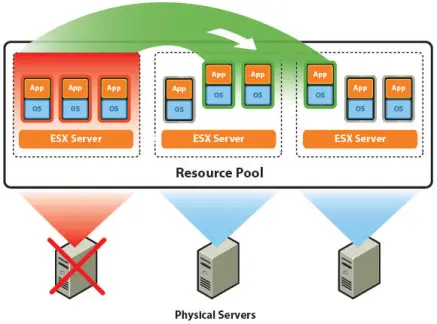

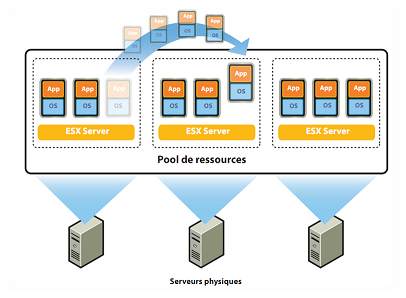

Ce mécanisme décrit ci-dessus appartient à ce que l’on appel la haute disponibilité.

Le mode dépannage sur la solution VMWare qui permet de migrer toutes les machines virtuelles présentes sur un autre hôte le temps de faire la maintenance sur l’hôte d’origine.

Haute disponibilité

L’infrastructure est capable de répartir intelligemment les ressources disponibles entre les machines virtuelles.

De plus lorsqu’un hôte dispose de ressources non utilisées, l’infrastructure est capable de repositionner les machines virtuelles et de libérer les hôtes de leurs machines virtuelles pour les placer en hibernation jusqu’à une nouvelle monté en charge nécessitant des ressources supplémentaires.

Gestion des ressources

La virtualisation permet aussi une gestion simplifiée des mécanismes de sauvegarde, en effet les machines virtuelles étant présentes sous la forme de fichier.

Il est possible de réaliser pour ces sauvegardes ce que l’on appelle des clichés instantanés (snapshot) des machines virtuelles.

Ainsi grâce à ses snapshot, une restauration d’une sauvegarde d’une machine virtuelle ne prend pas plus que quelques minutes.

Veille Passive

Flux RSS du CERT-FR

- Multiples vulnérabilités dans SPIP (12 février 2026)on février 12, 2026 at 12:00 am

De multiples vulnérabilités ont été découvertes dans SPIP. Elles permettent à un attaquant de provoquer une injection de code indirecte à distance (XSS).

- Multiples vulnérabilités dans les produits Qnap (12 février 2026)on février 12, 2026 at 12:00 am

De multiples vulnérabilités ont été découvertes dans les produits Qnap. Certaines d'entre elles permettent à un attaquant de provoquer une exécution de code arbitraire à distance, un déni de service à distance et une atteinte à la confidentialité des données.

- Multiples vulnérabilités dans les produits Palo Alto Networks (12 février 2026)on février 12, 2026 at 12:00 am

De multiples vulnérabilités ont été découvertes dans les produits Palo Alto Networks. Elles permettent à un attaquant de provoquer un déni de service à distance, un contournement de la politique de sécurité et un problème de sécurité non spécifié par l'éditeur.

- Vulnérabilité dans Traefik (12 février 2026)on février 12, 2026 at 12:00 am

Une vulnérabilité a été découverte dans Traefik. Elle permet à un attaquant de provoquer un déni de service à distance et un contournement de la politique de sécurité.

- Multiples vulnérabilités dans Keycloak (12 février 2026)on février 12, 2026 at 12:00 am

De multiples vulnérabilités ont été découvertes dans Keycloak. Elles permettent à un attaquant de provoquer un contournement de la politique de sécurité.

Flux RSS de ZDNET

- Saviez-vous que Windows 11 dispose d'une méthode secrète pour redémarrer ? Voici comment y accéder

Le redémarrage d'urgence est une méthode de « dernier recours » qui réinitialise de force votre ordinateur lorsqu'il est bloqué dans une boucle. Voici comment le trouver.

- PC pratique : résolvez la plupart des problèmes liés à Windows 11 en vérifiant d'abord ces quatre paramètres

Si vous rencontrez des difficultés avec votre ordinateur, consultez cette courte liste des meilleures choses à faire pour améliorer ses performances.

- ZDNET Morning 12/02/2026 : Maj Windows : oui ou non ? Procès rançongiciel Phobos, Naval Group et Thales créent un pôle d'IA souveraine,...

Le ZDNET Morning le brief de l'actu tech pour les pros tous les matins à 9h00. Transformation numérique, IA, matériel, logiciels,... ne passez pas à côté de ce qui fait la Une du secteur.

- Ce business juteux autour du rançongiciel Phobos

Le procès d’un russe de 39 ans accusé d’être un affilié du rançongiciel Phobos vient de débuter à Paris.

- Ce nouveau « logiciel dormant » ne déclenche pas d'alarme : il s'introduit discrètement et attend

Alors que les ransomwares sont en déclin, un nouveau parasite numérique plus dangereux prend discrètement leur place.

Flux RSS de Le Monde Informatique

- Telex : Checkpoint croque les start-ups Cyata, Cyclops et Rotate, Samsung débute les livraisons de HBM4 pour l'IA, Apple décale la sortie de Siri basé sur Gemini

- Checkpoint croque les start-ups Cyata, Cyclops et Rotate. Le fournisseur de sécurité a annoncé le rachat de trois start-ups. (...)

- Spoticar mise sur Agentforce dans WhatsApp pour engager ses clients

Avec plus de 2 milliards d’utilisateurs dans le monde, WhatsApp constitue un vivier de consommateurs potentiels. Les entreprises l’ont bien (...)

- NetBrain automatise le diagnostic réseau avec des agents IA

Le fournisseur de solutions d’automatisation réseau, NetBrain amorce 2026 avec la version 12.3 de sa plateforme en ajoutant des agents IA (...)

- Le shadow IA se répand dans les entreprises françaises

Si la GenAI se développe dans les entreprises françaises, son utilisation soulève des questions. Une étude réalisée (...)

- Sur Windows 11, Microsoft teste le consentement pour installer des applications

Colonne vertébrale des entreprises du monde entier, Windows équipe plus d'un milliard d'appareils et prend en charge des millions d'applications. (...)

Flux RSS du Blog Cisco

- How Cisco’s partnerships with LISC, Per Scholas are building resilience in Western North Carolina

Through strategic partnerships with Per Scholas and LISC, Cisco is moving beyond immediate disaster relief to build lasting economic resilience in Western North Carolina — creating pathways to tech careers and supporting small businesses as the foundation for sustainable community recovery.

- IP Is Better Than Ever with Integrated Performance Measurement

As networks become increasingly complex and dynamic—especially with SRv6 enabling new levels of service delivery— understanding and assuring their performance requires a new paradigm. Explore how Integrated Performance Measurement (IPM), combined with routing analytics and assurance, provides the game-changing visibility and granular insights your AI data center networks need to optimize network health and deliver superior user experiences in this advanced IP landscape.

- Making the Case for Cisco N9000 for Front-End & Back-End Networks

Cisco has accelerated innovation in its N9000 data center switching portfolio, purpose-built for the AI era. By combining operational resiliency, embedded security, and flexible management, Cisco N9000 Series Switches help customers across enterprise, telco, and cloud markets meet the demands of modern AI workloads. As highlighted by Futuriom, Cisco’s open standards approach and partnership with NVIDIA are empowering organizations to deploy scalable, high-performance AI networks from core to edge.

- Accelerate Security Operations with Cisco’s New Security-Tuned Model

Explore a new frontier in LLM quality and speed. Cisco’s Foundation-Sec model delivers high-performance AI summaries for Splunk Security Operations workflows.

- Accelerating the future of AI networking and data center modernization

Discover the latest innovations in AI networking and data center modernization with Cisco Nexus Hyperfabric—now featuring enhanced cloud-managed capabilities, expanded hardware support, and new pre-integrated solutions for building and scaling AI infrastructure. Step into the future of seamless, secure, and scalable IT operations.

- Where Vision Meets Achievement: Cisco Customer Achievement Awards EMEA 2026 Winners

This year's EMEA winners represent excellence in collaboration, innovation, and leadership. They've embraced complex challenges, pursued ambitious goals, and delivered remarkable results that set new benchmarks in their industries. Their achievements demonstrate what's possible when visionary organizations leverage technology to drive real business outcomes.

- Why Healthcare Still Isn’t Ready for AI

Although nearly all healthcare leaders recognize AI’s transformative promise, most organizations struggle with readiness—find out what’s holding them back and how Cisco is enabling the leap toward smarter, more connected care.

- Double Defense: Cisco Secure Firewall 10.0 Confronts Encrypted Traffic and Emerging Attack Challenges

Discover how Cisco Secure Firewall 10.0 boosts visibility and protection against modern threats, from encrypted attacks to AI-driven exploits.

- Know Your AI Stack: Introducing AI BOM in Cisco AI Defense

AI systems are evolving faster than most security programs can track. Models change, tools multiply, and agent behaviors emerge across codebases and containers. That creates a simple but urgent question: what is an AI system composed of and how is it built? The answer to that is Cisco’s AI BOM (AI Bill of Materials), now